Защита информации

- Защита ПЕРСОНАЛЬНЫХ данных

Обеспечение соответствия требованиям Федерального закона РФ №152-ФЗ от 27 июля 2006г. "О персональных данных"Полный план работ состоит из следующих этапов:

- Обследование информационных систем персональных данных;

- Анализ угроз безопасности персональным данным, классификация информационных систем персональных данных;

- Подготовка выводов и рекомендаций;

- Подготовка частного технического задания на разработку систем защиты персональных данных;

- Проектирование систем защиты персональных данных;

- Подготовка пакета документации по защите персональных данных (положения, регламенты, инструкции и т.д.);

- Реализация систем защиты персональных данных: поставка и установка средств защиты информации;

- Инструментальный анализ защищенности информационных систем персональных данных;

- Сопровождение систем защиты персональных данных;

- Аттестация информационных систем персональных данных

- Защита информации, составляющей КОММЕРЧЕСКУЮ тайну

Защита информации, составляющей коммерческую тайну Заказчика, в соответствии с требованиями Федерального закона РФ №98-ФЗ от 29 июля 2004г. 'О коммерческой тайне'Полный план работ состоит из следующих этапов:

- Обследование информационных систем;

- Анализ угроз безопасности информации, составляющей коммерческую тайну;

- Подготовка выводов и рекомендаций;

- Подготовка частного технического задания на разработку систем защиты информации;

- Проектирование систем защиты информации;

- Подготовка пакета документации по защите информации, составляющей коммерческую тайну Заказчика (положения, регламенты, инструкции и т.д.);

- Реализация систем защиты информации, составляющей коммерческую тайну: поставка и установка средств защиты информации;

- Инструментальный анализ защищенности информационных систем;

- Сопровождение систем защиты информации, составляющей коммерческую тайну

- Защита информации, составляющей СЛУЖЕБНУЮ тайну

Обеспечение соответствия требованиям нормативных документов ФСТЭК России и ФСБ России по защите информации, составляющей служебную тайнуПолный план работ состоит из следующих этапов:

- Обследование автоматизированных систем;

- Классификация автоматизированных систем;

- Подготовка выводов и рекомендаций;

- Подготовка частного технического задания на разработку систем защиты информации;

- Проектирование систем защиты информации;

- Подготовка пакета документации по защите информации, составляющей служебную тайну (положения, регламенты, инструкции и т.д.);

- Реализация систем защиты информации, составляющей служебную тайну: поставка и установка средств защиты информации;

- Сопровождение систем защиты информации, составляющей служебную тайну;

- Аттестация автоматизированных систем

- Защита информации в соответствии с международным

стандартом ISO/IEC 27001

Обеспечение соответствия требованиям стандарта ISO/IEC 27001 "Информационные технологии. Технологии безопасности. Система управления информационной безопасностью. Требования"Полный план работ состоит из следующих этапов:

- Обследование информационных систем;

- Внешний и внутренний инструментальный анализ защищенности;

- Анализ рисков;

- Подготовка выводов и рекомендаций;

- Подготовка частного технического задания;

- Проектирование систем защиты информации;

- Подготовка пакета документации по защите информации;

- Реализация систем защиты информации: поставка и установка средств защиты информации;

- Сопровождение систем защиты информации

- Защита информации в соответствии со стандартом БАНКА

РОССИИ

Обеспечение информационной безопасности организаций банковской системы Российской ФедерацииЦели выполнения работ: Обеспечение соответствия требованиям стандарта

Основные этапы выполнения работ:- Обследование информационных систем;

- Внешний и внутренний инструментальный анализ защищенности;

- Анализ рисков;

- Подготовка выводов и рекомендаций;

- Подготовка частного технического задания;

- Проектирование систем защиты информации;

- Подготовка пакета документации по защите информации;

- Реализация систем защиты информации: поставка и установка средств защиты информации;

- Сопровождение систем защиты информации

- Консультационные услуги по получению (продлению)

лицензий

Цели выполнения работ:

- Получение Заказчиком лицензии ФСТЭК России на деятельность по технической защите конфиденциальной информации;

- Получение Заказчиком лицензии ФСТЭК России на деятельность по разработке и (или) производству средств защиты конфиденциальной информации;

- Получение Заказчиком лицензии ФСБ России на деятельность по распространению шифровальных (криптографических) средств;

- Получение Заказчиком лицензии ФСБ России на деятельность по техническому обслуживанию шифровальных (криптографических) средств;

- Получение Заказчиком лицензии ФСБ России на деятельность по предоставлению услуг в области шифрования информации

Основные этапы выполнения работ:- Подготовка рекомендаций по формированию пакета документации, направляемого Заказчиком в соответствующий лицензирующий орган исполнительной власти;

- Окончательный анализ сформированного пакета документации;

- Итоговая проверка соответствия Заказчика лицензионным требованиям и условиям

- Инструментальный анализ защищенности

Цели выполнения работ:

Выявление слабых мест в системе защиты информации. Наглядная демонстрация возможности хищения конфиденциальной информации. Основные этапы выполнения работ:- Внешний инструментальный анализ защищенности;

- Внутренний инструментальный анализ защищенности;

Наглядность достигается путем применения методов, используемых самими хакерами. Разница лишь в том, что доступ контролируется со стороны заказчика. По результатам работ заказчик получает детальное описание выявленных проблем и рекомендации по их устранению.

О филиале

О филиале Партнеры

Партнеры Клиенты

Клиенты Отчетность через Интернет

Отчетность через Интернет Защита информации

Защита информации

ОФД и ОНЛАЙН

КАССА

ОФД и ОНЛАЙН

КАССА Системная интеграция

Системная интеграция Электронная подпись

Электронная подпись Слаботочные

системы

Слаботочные

системы Информационная поддержка

Информационная поддержка Техническая поддержка

Техническая поддержка Загрузка

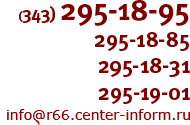

Загрузка Контактная информация

Контактная информация Реквизиты

Реквизиты